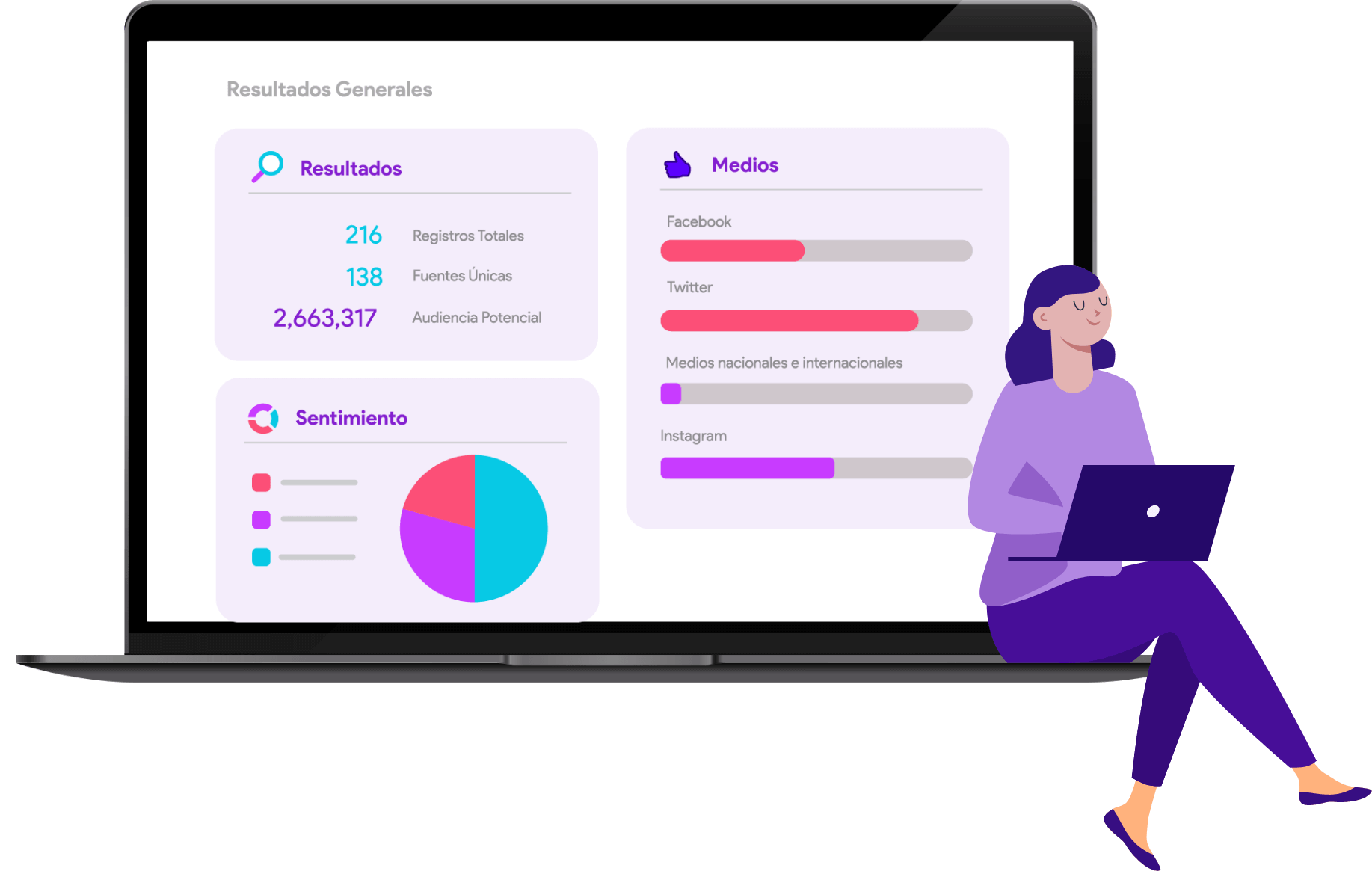

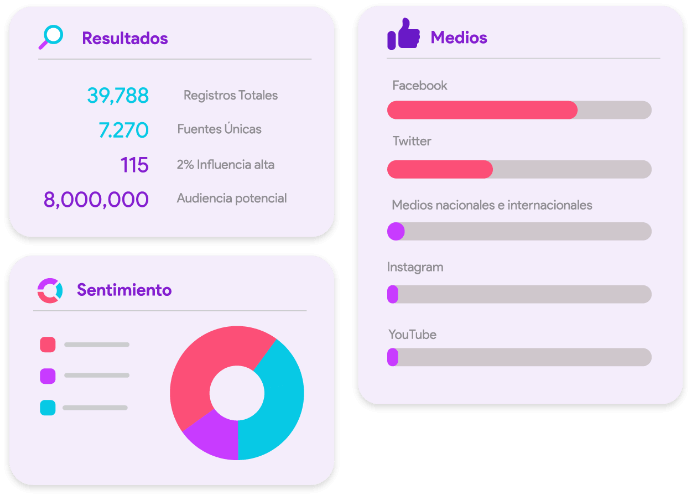

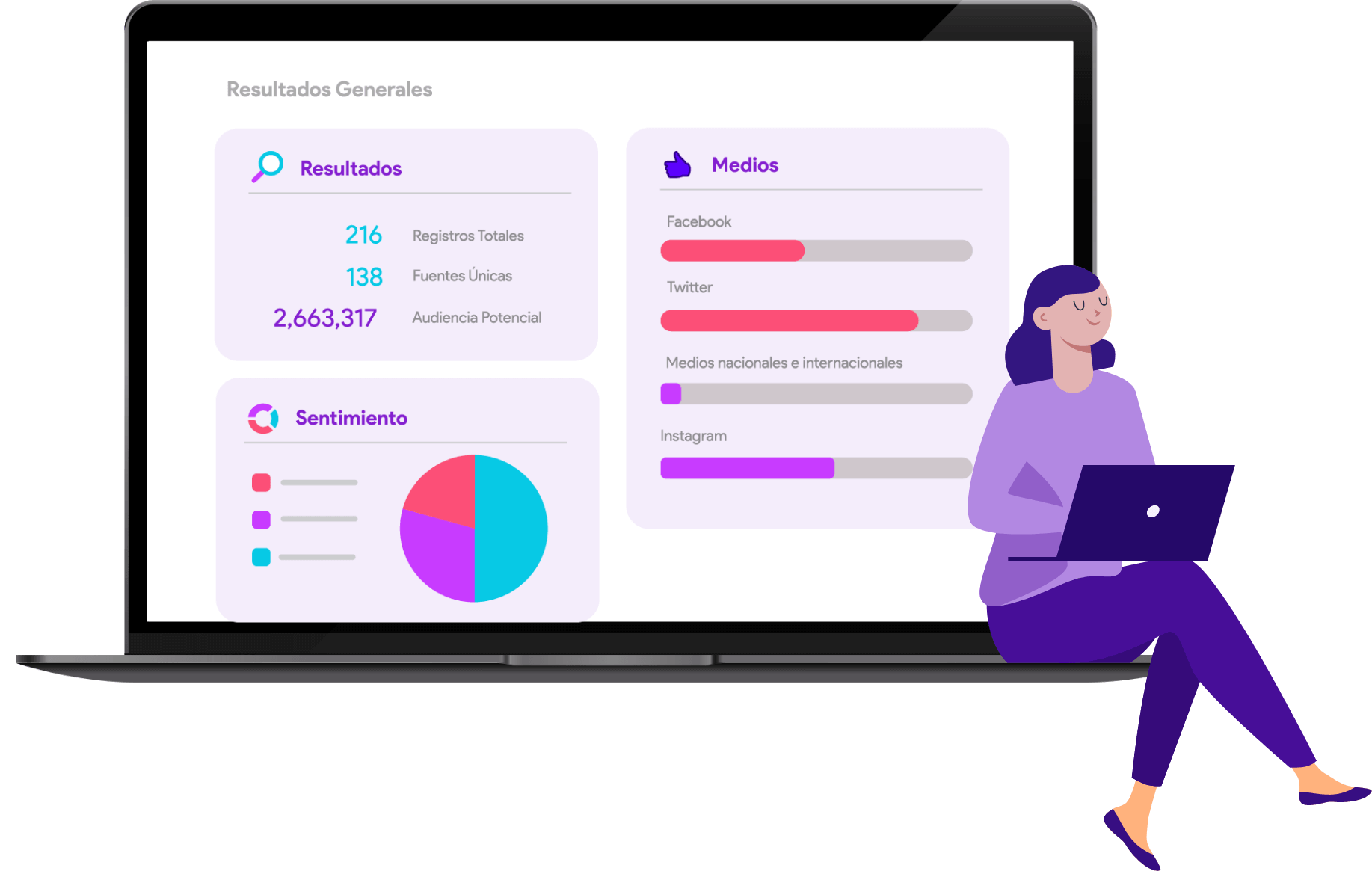

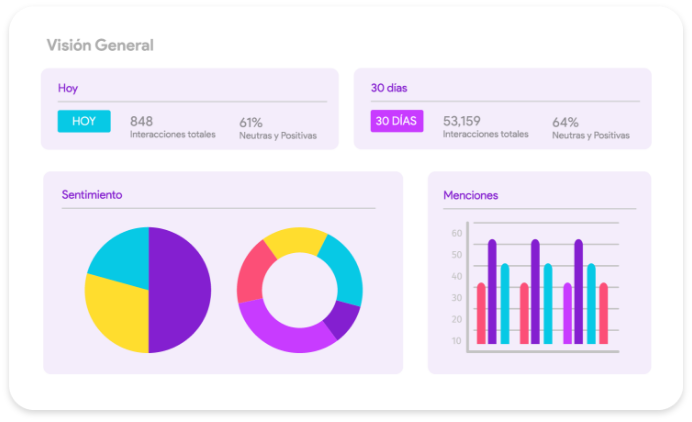

Personaliza reportes automatizados en tiempo real.

Monitoreamos las menciones a tu marca. Responde oportunamente a comentarios negativos.

DEMO

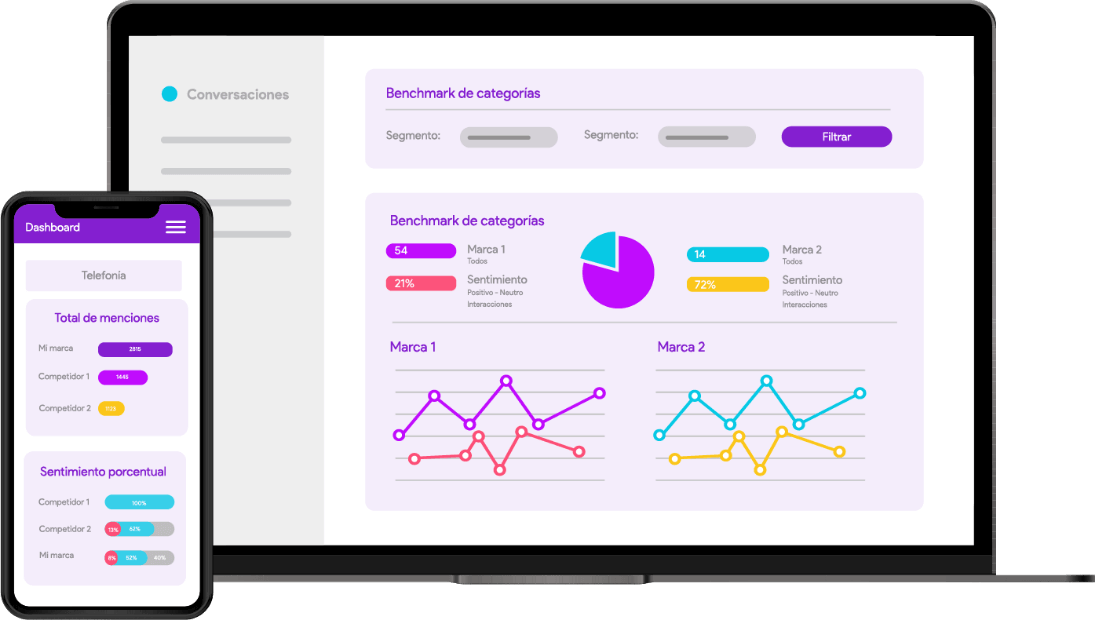

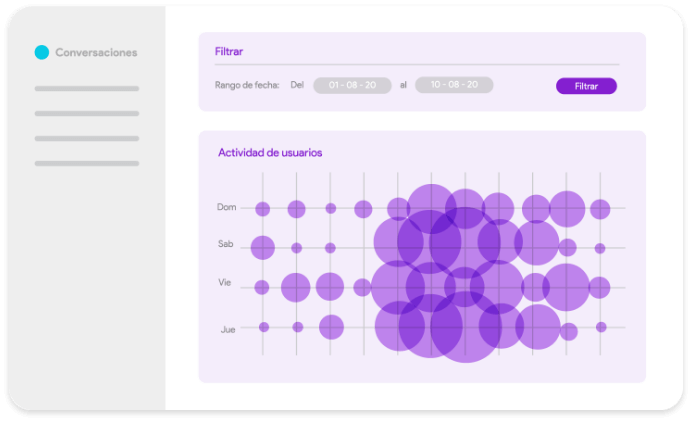

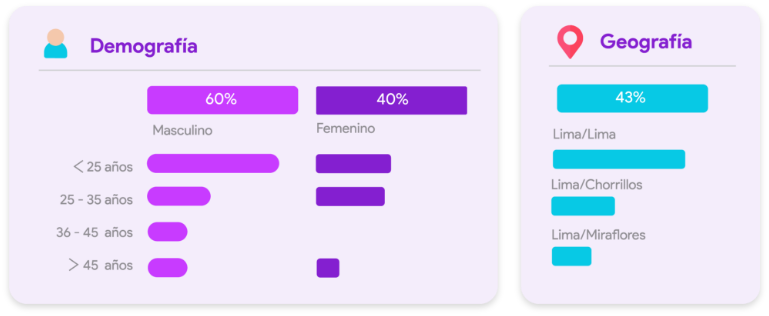

Utilizamos Inteligencia Artificial para procesar miles de conversaciones diarias relacionadas con tu marca.

DEMO

Dale seguimiento al desempeño de tus redes sociales, blogs, ecommerce y espacios en los que los usuarios tienen interacción con tu marca.

DEMOVende más identificando a clientes potenciales. Evalúa la percepción que tienen tus clientes del servicio que le estás dando.

DEMO

Marcas atendidas

Industrias analizadas

Conversaciones escuchadas

Sumamos la lectura de esta red social a nuestra plataforma de social listening y te contamos cómo está capturando a los milenialls.

Twitter sube el precio de su API, afectando potencialmente a pequeñas y grandes empresas Aumento en los precios del API […]

Las estrategias de marketing deben estar siempre alineadas a las tendencias de la comunidad a la que se dirigen. Es […]